Текущая ситуация

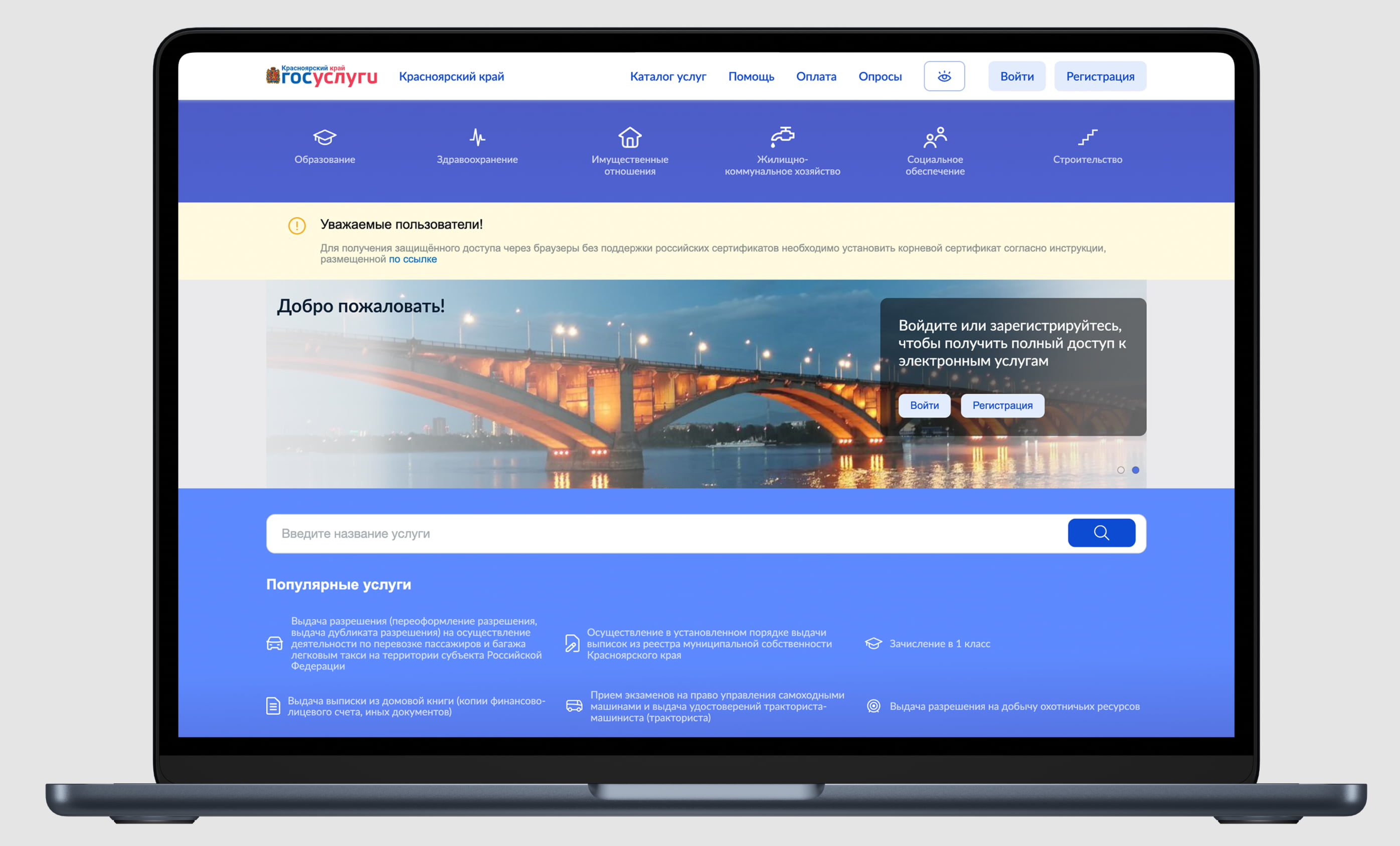

В Красноярском крае есть свой региональный портал государственных и муниципальных услуг. С помощью него граждане могут получить сотни услуг в электронном виде: например, записаться на приём к врачу, получить справку или оформить лицензию. Портал большой, и работоспособность всей этой системы должен кто-то контролировать.

Проблема

Иногда в работе портала случаются неполадки, которые не позволяют гражданам получать услуги.

Задачи

Обеспечить непрерывность предоставления жителям Красноярского края государственных и муниципальных услуг с помощью:

- круглосуточного и ежедневного мониторинга работоспособности портала

- оперативного решения проблем, поступающих от пользователей

- консультирования пользователей

Как мы работали

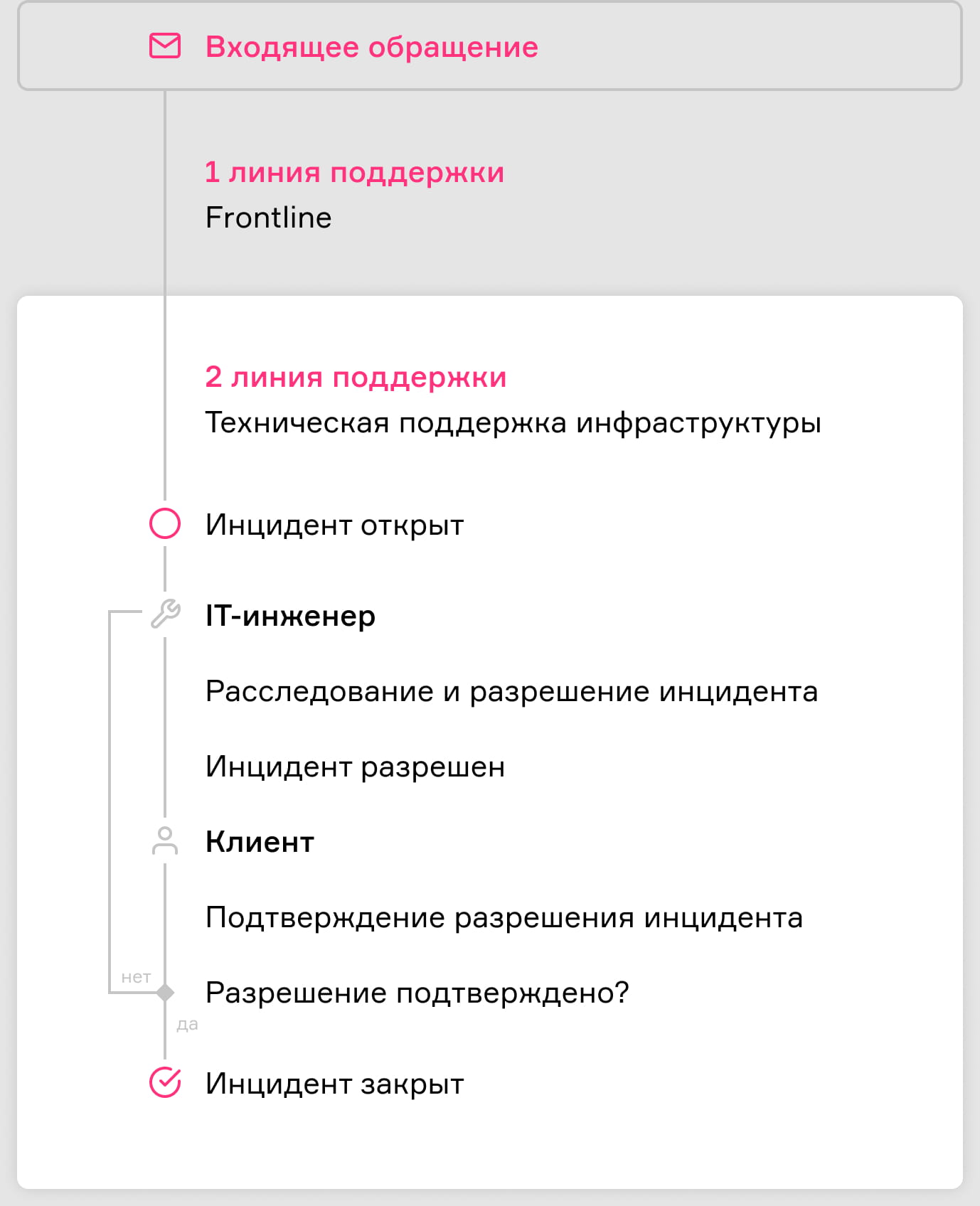

У системы «Госуслуги» Красноярского края есть несколько линий поддержки пользователей. У каждой из них — свои задачи. Мы работали на финальной линии поддержки — решали проблемы, связанные с кодом, а также обслуживали сервера.

Когда у пользователей есть какие-то проблемы с использованием сервиса, они могут обратиться с письмом в техподдержку. Все их обращения попадают и обрабатываются в Naumen Service Desk — программе для автоматизации процессов службы поддержки.

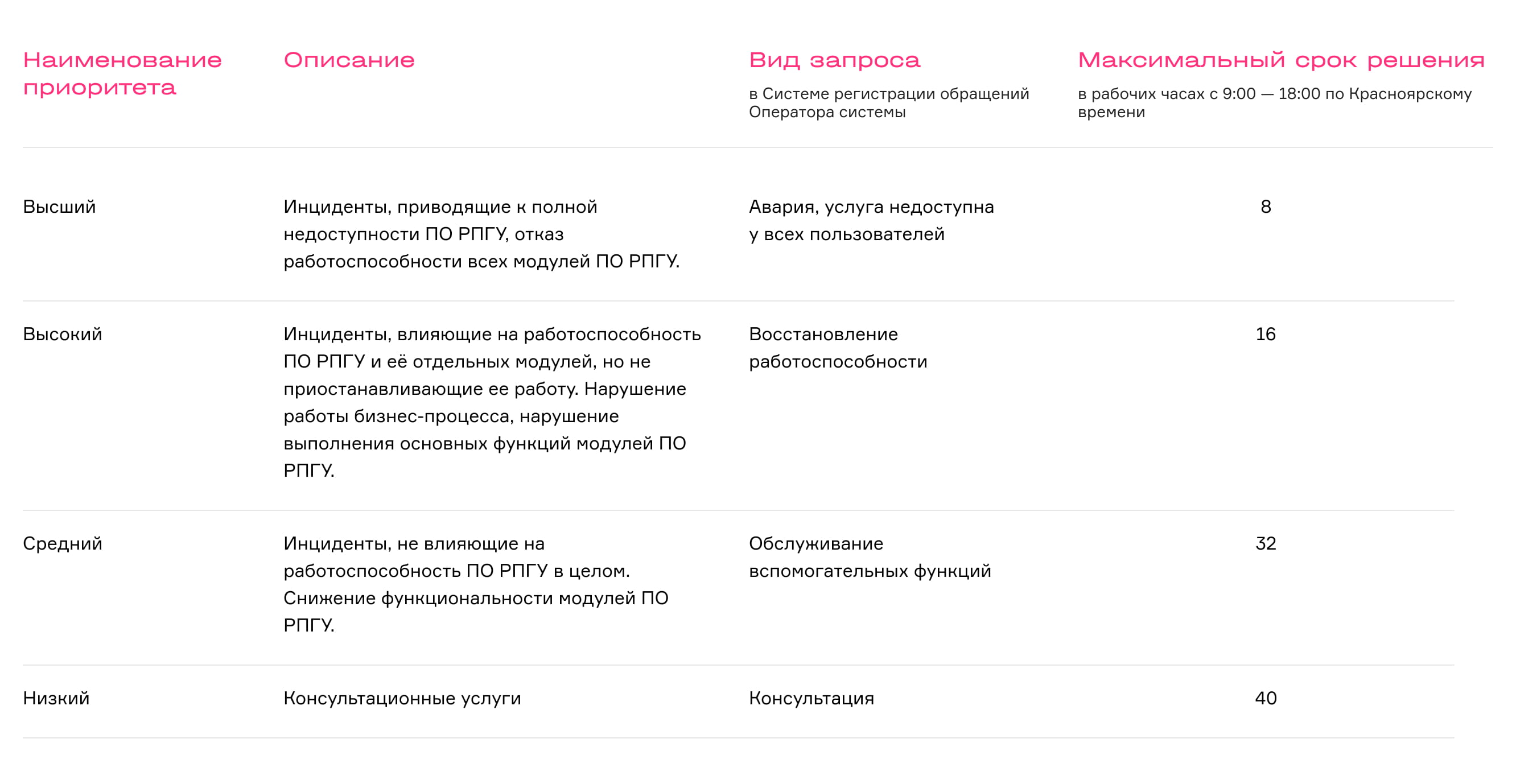

С заказчиком мы заключили соглашение об уровне обслуживания (SLA). Это документ, в котором подробно описано: какие задачи решаем, в какие сроки должны укладываться, как нужно расставлять приоритеты в задачах и как будет измеряться качество нашей работы. Вот пример части SLA — таблица с приоритетами и дедлайнами решения задач:

Первая линия поддержки фильтровала заявки пользователей, определяла их приоритет и отправляла нам только те задачи, которые связаны с проблемами на стороне админки портала.

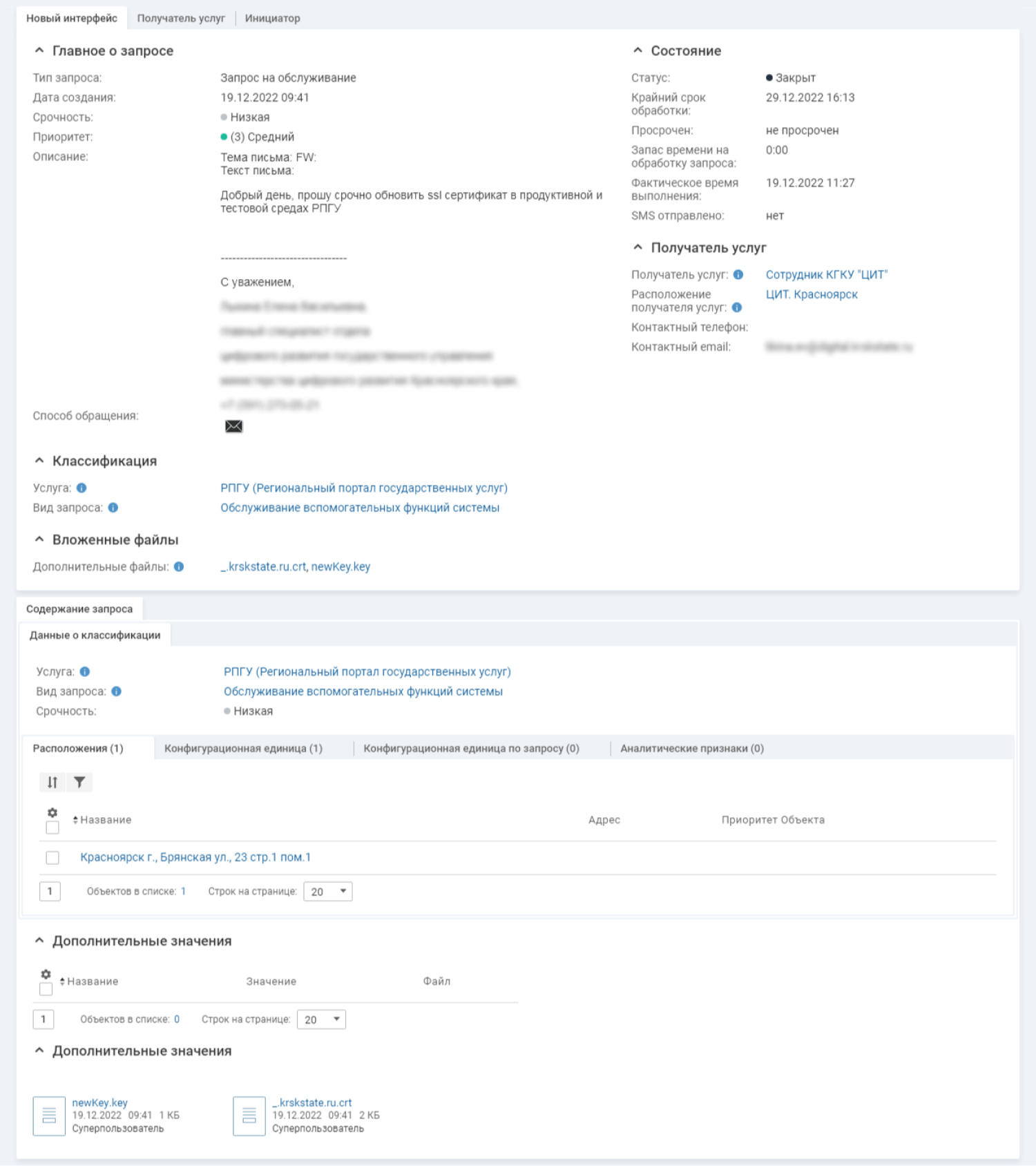

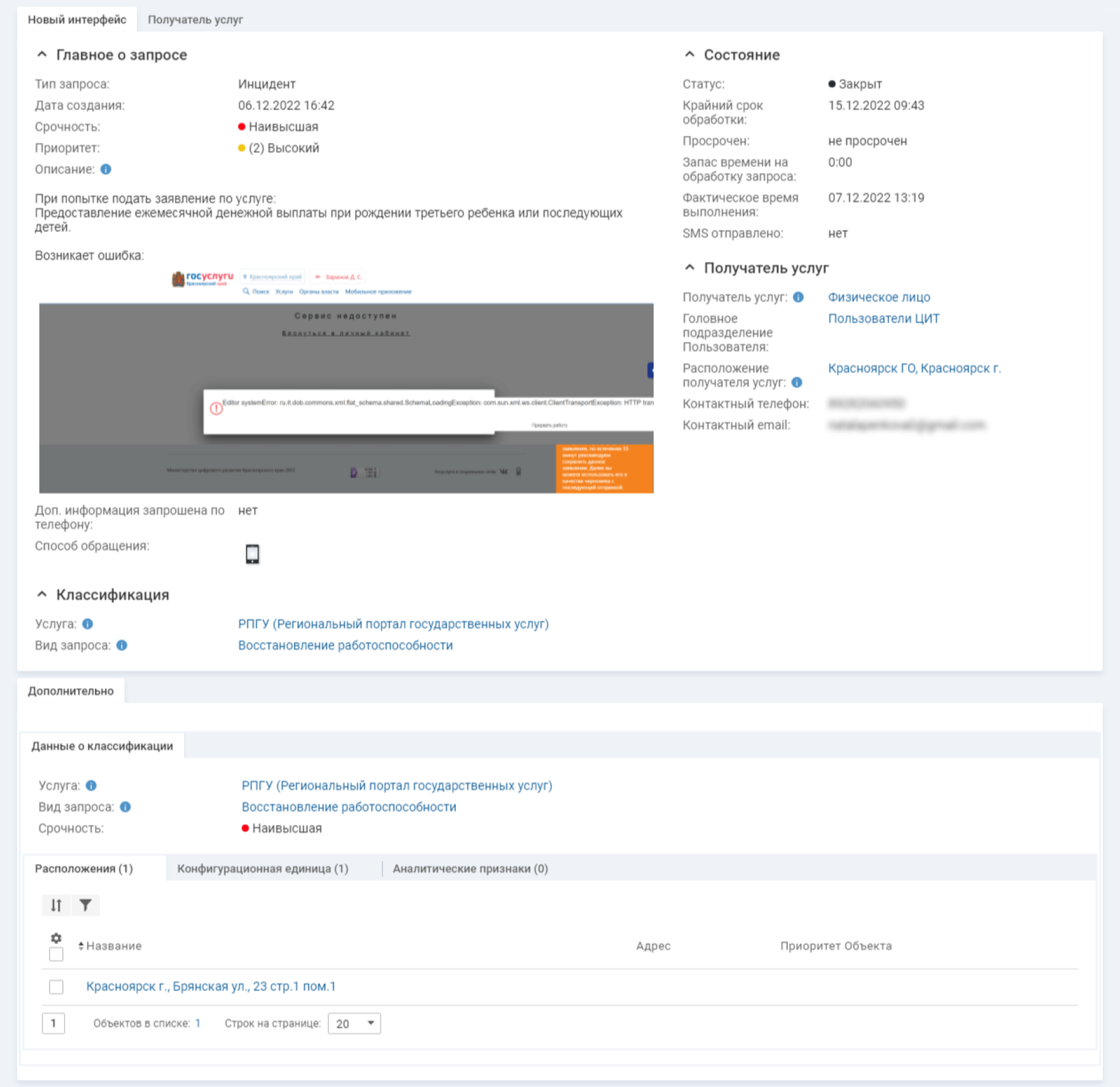

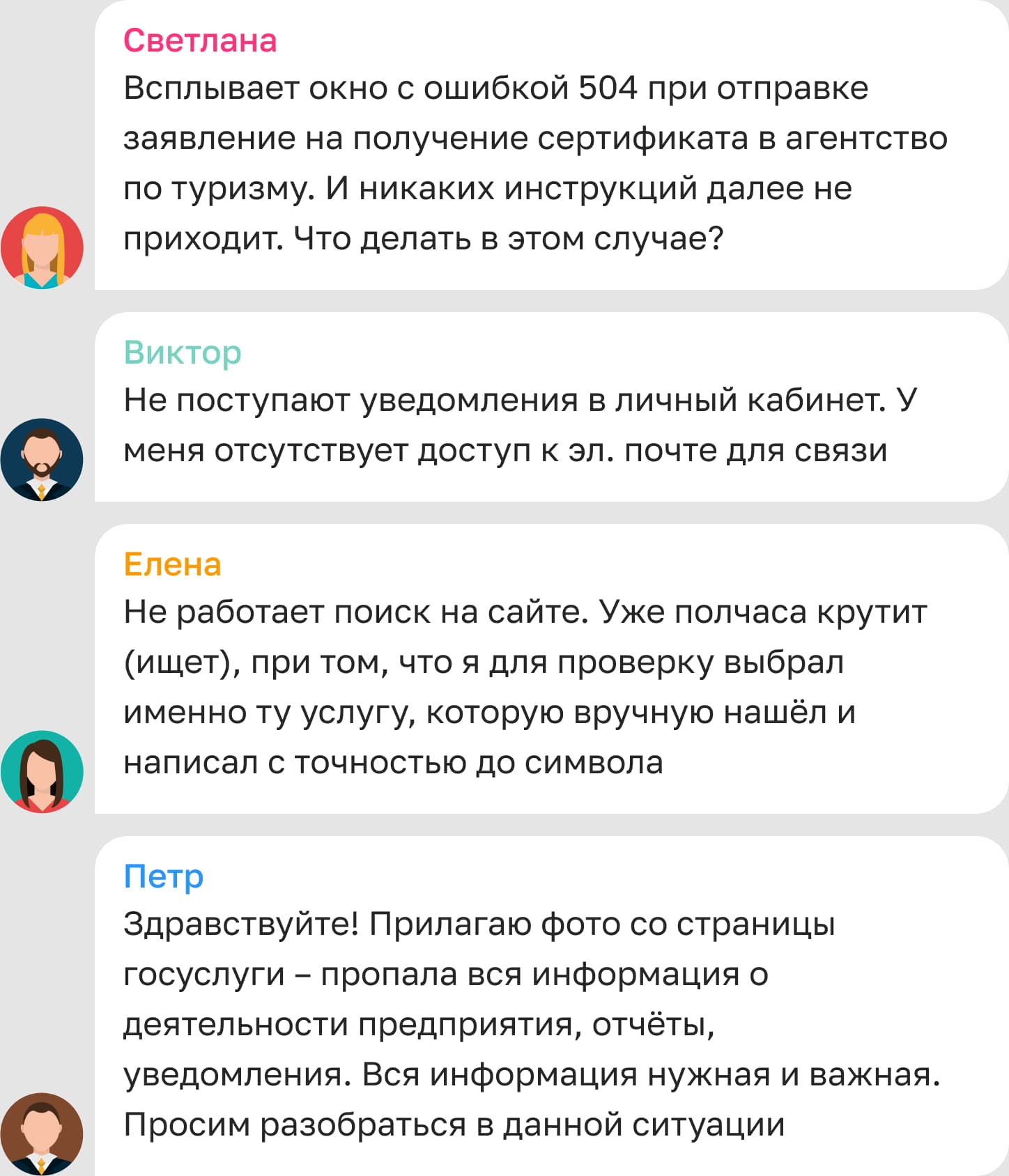

Вот примеры запросов пользователей:

Так в Naumen Service Desk выглядит работа над запросами. Мы видим само сообщение пользователя, сроки, в которые нужно решить задачу, и контакты пользователя для уточнения деталей проблемы.

Каждую неделю системный администратор проверял логи — это текстовые файлы, куда автоматически записывается важная информация о работе системы. Отслеживал, проверял и диагностировал ошибки. Это позволило сократить количество багов, замеченных пользователями.

С одной из самых сложных задач мы столкнулись после того, как система безопасности сервиса начала блокировать данные. Мы нашли единственный выход для восстановления работы портала — создать новый сервер и перенести на него все данные. Основную систему мы подняли за два дня, более мелкие правки внесли в течение недели.

Решение этой задачи осложнялось двумя проблемами.

- Документация системы была неактуальной, поэтому мы не до конца понимали, как работает система. Подключили аналитика, который вместе с разработчиком и системным администратором актуализировал регламент и паспорт системы — это нужно, чтобы быстрее решать проблемы пользователей.

- У заказчика не было репозитория, система была развёрнута на серверах предыдущих разработчиков. Ограниченный доступ к порталу усложнял публикацию обновлений.

В таком режиме мы работали полгода — каждый месяц отправляли заказчику отчёт по задачам: описывали возникающие проблемы и предложенные нами решения.

Информационная безопасность

30% веб-атак в 2022 году пришлось на государственные порталы и сервисы. Поэтому системы безопасности таких ресурсов включают несколько уровней защиты, чтобы обеспечить безопасность пользователей и сохранность их данных.

В системе «Госуслуги» Красноярского края есть следующие компоненты системы безопасности:

Обнаружение вредоносного ПО — выявляли заражённые хосты внутри IT-инфраструктуры заказчика, находили индикаторы компрометации и первопричин вирусного заражения

Компрометацию учётной записи — выявляли попытки перебора паролей, неуспешные попытки доступа до целевых хостов

Эксплуатацию уязвимостей — находили процессы проникновения в информационную систему путём использования ошибок в ПО и конфигурации

Несанкционированный доступ — отслеживали попытки доступа к информации или к системам, нарушающими правила разграничения доступа, попытки удалённого доступа с использованием нелегитимного ПО, изменение и повышение прав доступа для учётных записей.

Сканирование ресурсов — выявляли нелегитимные процессы сбора сведений о существующей инфраструктуре заказчика, используемом ПО и его версиях

Распространение ВПО — отслеживали попытки сетевого взаимодействия с известными вредоносными ресурсами для установки вредоносного ПО или получения дальнейших команд от управляющего (C&C) сервера.

Нарушение политик работы с ИС — выявляли попытки воздействия на объекты и процессы с целью умышленного нарушения функционирования информационной технологии или полного вывода её из строя.

Технологии

Java, PostgreSQL, Docker, Nginx, Elasticsearch, Minio